Die Cybersicherheit für Unternehmen ist von entscheidender Bedeutung, um sensible Daten zu schützen, Betriebsunterbrechungen zu vermeiden und das Vertrauen von Kunden und Partnern zu wahren. Hier sind einige wichtige Aspekte, die Unternehmen berücksichtigen sollten:

- Risikobewertung und Strategieentwicklung:

- Unternehmen sollten eine umfassende Risikobewertung durchführen, um ihre spezifischen Schwachstellen zu identifizieren. Dazu gehören Netzwerke, Anwendungen, Endgeräte und Mitarbeiter.

- Basierend auf der Risikobewertung sollte eine ganzheitliche Cybersicherheitsstrategie entwickelt werden. Diese Strategie sollte die Prioritäten, Ressourcen und Maßnahmen zur Risikominderung festlegen.

- Zugangssteuerung und Authentifizierung:

- Unternehmen sollten strenge Zugangssteuerungsrichtlinien implementieren. Dies umfasst die Verwendung starker Passwörter, die regelmäßige Aktualisierung von Zugangsdaten und die Zwei-Faktor-Authentifizierung (2FA).

- Berechtigungen sollten auf “Need-to-Know”-Basis vergeben werden, um den Zugriff auf sensible Informationen zu beschränken.

- Netzwerksicherheit:

- Firewalls, Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) sind entscheidend, um unerlaubte Zugriffe zu verhindern.

- Regelmäßige Netzwerkscans und Penetrationstests helfen, Schwachstellen zu erkennen und zu beheben.

- Sicherheitsbewusstsein der Mitarbeiter:

- Schulungen und Sensibilisierung der Mitarbeiter sind unerlässlich. Mitarbeiter sollten über Phishing-Angriffe, Social Engineering und sicheres Verhalten im Umgang mit E-Mails und Anhängen informiert werden.

- Datensicherheit und Verschlüsselung:

- Unternehmen sollten sensible Daten verschlüsseln, sowohl im Ruhezustand als auch während der Übertragung.

- Verschlüsselung von E-Mails und Dateien ist ein wichtiger Schutzmechanismus.

- Notfallplanung und Incident Response:

- Unternehmen sollten Notfallpläne für den Fall von Sicherheitsvorfällen erstellen. Dies umfasst die Identifizierung von Ansprechpartnern, die Kommunikation mit Kunden und die Wiederherstellung des Betriebs.

- Incident-Response-Teams sollten geschult und bereit sein, auf Vorfälle zu reagieren.

- Regelmäßige Aktualisierung und Patch-Management:

- Software, Betriebssysteme und Anwendungen sollten regelmäßig aktualisiert werden, um bekannte Sicherheitslücken zu schließen.

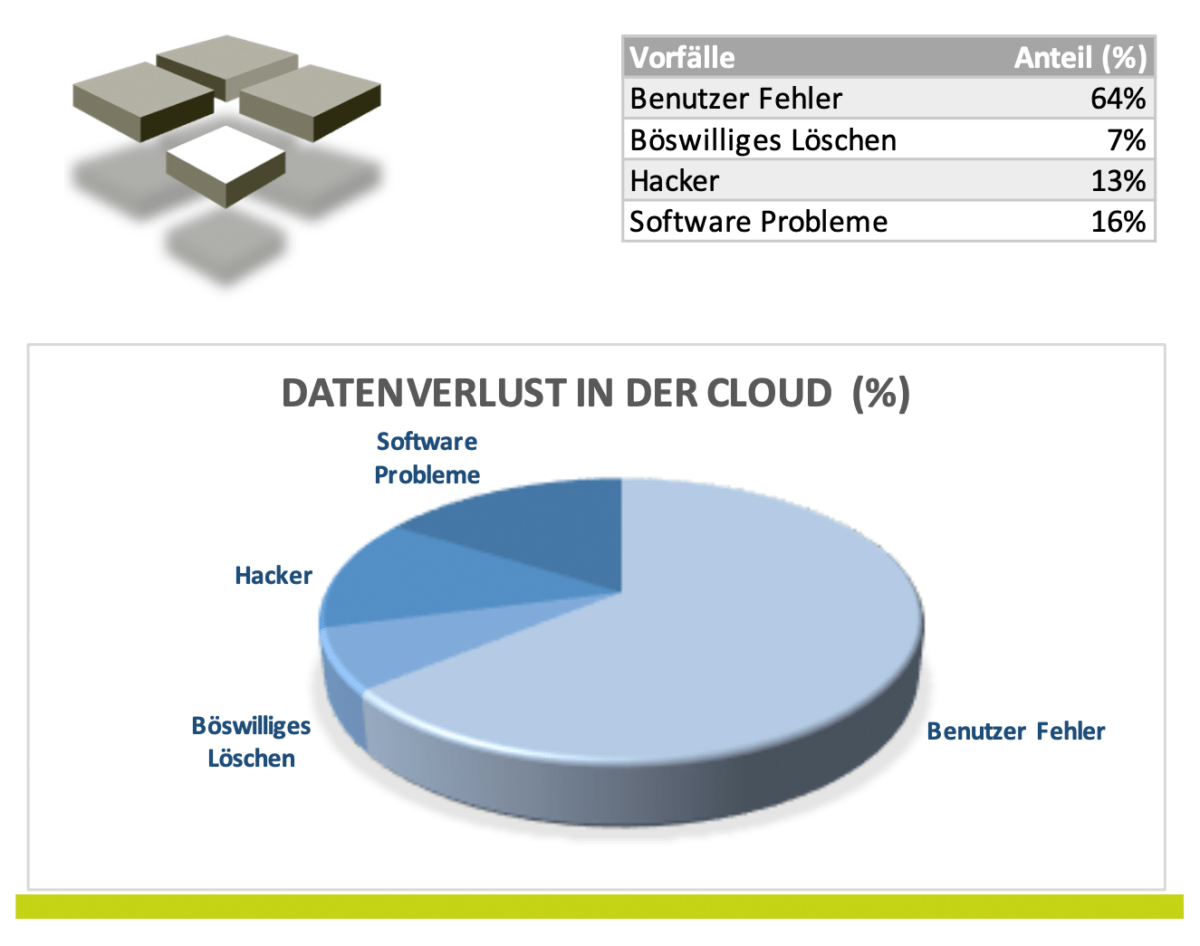

- Cloud-Sicherheit:

- Wenn Unternehmen Cloud-Dienste nutzen, sollten sie die Sicherheitsrichtlinien und -mechanismen der Anbieter genau prüfen und implementieren.

- Monitoring und Audit:

- Unternehmen sollten ihre Netzwerke und Systeme kontinuierlich überwachen, um verdächtige Aktivitäten zu erkennen.

- Regelmäßige Sicherheitsaudits helfen, die Effektivität der Sicherheitsmaßnahmen zu überprüfen.

- Rechtliche und regulatorische Anforderungen:

- Unternehmen sollten die geltenden Datenschutzgesetze und -vorschriften einhalten.

Stimmen der Teilnehmer

“Sehr präzise und verständlich, auch für Laien.”

“War eine gute Übersicht. Mit einer Stunde sicher etwas kurz für das wichtige Thema”

“Das Seminar war professionell und zugleich sympathisch gestaltet. Als Quereinsteiger in der IT hat es mir geholfen, Struktur in das umfangreiche Thema IT-Sicherheit zu bringen.”

Umfrage zum Seminar